2019.06.04. 11:55

A veszélyes munkakör neve: könyvelő

Távoli munkavégzés nyitott kaput az elkövetőknek, emiatt könyvelők és bérszámfejtők kerülhetnek rendkívül kellemetlen helyzetbe.

Az elmúlt években százas nagyságrendben érkeztek a Makay.net-hez zsarolóvírus-támadással kapcsolatos megkeresések magánszemélyektől és cégektől.

A céges megkeresések a támadók előszeretettel élnek egy, a magánfelhasználóknál szokatlan támadási módszerrel: a távoli munkavégzési lehetőséget biztosító technikai megoldások sebezhetőségein keresztül juttatják a zsarolóvírust az informatikai infrastruktúrába.

RDP jelszó: Konyveles1

Az egyik legrosszabb, amit egy céges rendszergazda tehet, hogy RDP (távoli asztal) szolgáltatást nyit az internetre, hogy a távolról dolgozó munkatársak és partnerek (könyvelők, bérszámfejtők, ügynökök stb.) akadálytalanul hozzáférhessenek a cég rendkívül érzékeny és értékes adatokat tartalmazó fájlszerveréhez.

Sajnos gyakorlati tapasztalat, hogy a Konyveles1, az Administrator és az Office1234 típusú jelszavak, valamint a rendszergazdai jogosultságokkal rendelkező RDP-fiókok teljesen általánosak és megszokottak a KKV-k esetében. Ráadásul az utóbbiak sok esetben még csak nem is hanyagság eredményei, ugyanis számos könyvelő és számlázó szoftver kizárólag rendszergazdaként indítható – utóbbira sokszor még a szoftverek fejlesztői sem tudnak kikezdhetetlen magyarázatot adni.

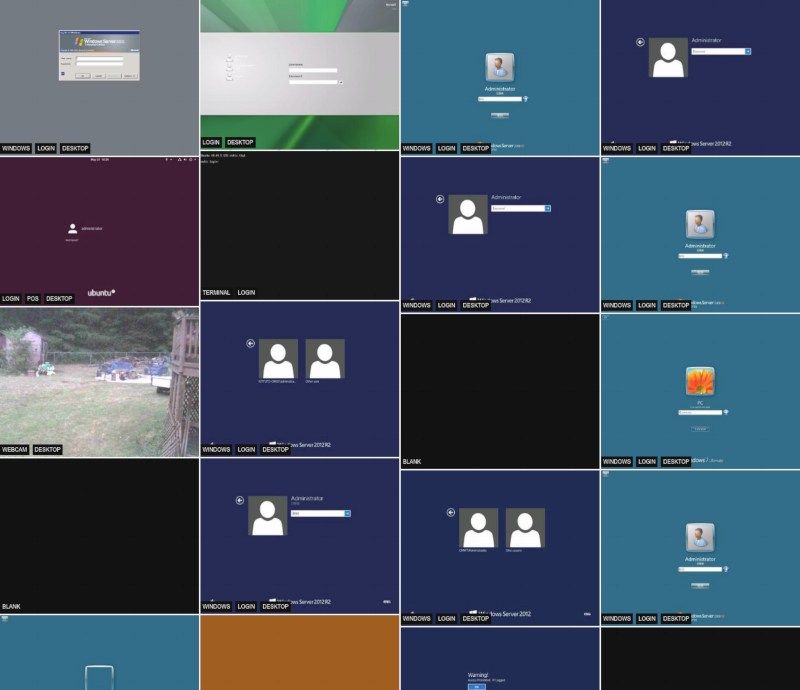

A képen a nyilvánosan elérhető RDP kapcsolódási pontok egy közismert hálózati keresőben:

Innentől kezdve a támadóknak már nincs más dolguk, mint beazonosítani a szervezet hálózatának internetes kapcsolódási pontját és egy átfogó portvizsgálat után bepróbálkozni néhány teljesen kézenfekvő jelszóval, hogy aztán rendszergazdai jogosultságokkal garázdálkodhassanak az érintett kiszolgálón.

Minden rendben, már van VPN-ünk…

Persze mindig akadnak olyan cégek, amiknél lenne mit fejleszteni a kiberbiztonsági intézkedéseken, de mi van azokkal az áldozatokkal, ahol már egyértelmű jelei mutatkoznak a preventív hozzáállásnak: központilag menedzselhető antivírust használnak és kétfaktoros hitelesítésű VPN kapcsolódási lehetőséggel ellátott tűzfal eszköz védi a hálózatot a támadásoktól – valamilyen okból kifolyólag mégis áldozatul esnek.

Ezek a cégek jellemzően ott rontják el a védekezést, hogy a külső és lokális támadások ellen védett informatikai infrastruktúra tartalmát VPN-en keresztül, hálózati fájlmegosztás formájában kiadják olyan partnereknek, akik a saját, valószínűleg gyengén védett számítógépükkel kívánják elérni az adatokat.

Mivel a zsarolóvírusok a hálózaton megosztott könyvtárakat sem kímélik, elegendő például a könyvelő számítógépének megfertőződnie ahhoz, hogy a VPN-en elért és hálózati meghajtóként felcsatolt céges könyvtárak (dokumentumok és adatbázisok) is titkosításra kerüljenek – még a cég által alkalmazott tűzfal és antivírus megoldások ellenére is.

Mi a megoldás?

Egyértelmű, hogy az RDP kapcsolódási lehetőségek internetre való kinyitása nem opció, ugyanis túl nagy támadási felületet ad és ennek megtalálásában a különböző hálózati keresőszolgáltatások nagyban segítenek a kiberbűnözők számára.

A kétfaktoros hitelesítésű VPN-nel ellátott tűzfal, az antivírusok (munkaállomásokon és szervereken), valamint a rendszeres offline biztonsági mentések alkalmazása rengeteget javít a biztonságon, viszont látható, hogy még ezek a megoldások is elbuknak egyes szituációkban.

Az ajánlott megoldás tehát az lenne, ha a távolról dolgozó munkavállalók kizárólag kétfaktoros hitelesítésű VPN-en keresztül érnék el a céges hálózatot.

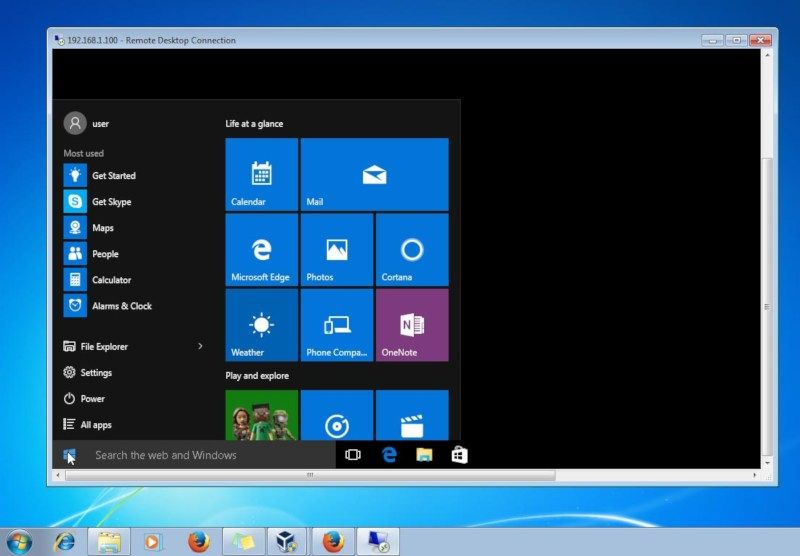

És ott is csak egy (internetelérés nélküli, minimális felhasználói jogosultságot adó, antivírussal védett stb.) RDP terminálszerverhez csatlakozhatnának, ami már eléri a szükségs belső hálózati végpontokat és biztosítja a munkához szükséges szoftvereket.

Borítókép: Shutterstock