2022.03.12. 06:00

Felkészül: USA kritikus infrastruktúra

De persze nemcsak ott, hanem világszerte indokolt a fokozott kibervédelem. Bár éppen nagyban folyik a hibrid háború Oroszország és Ukrajna között mind a fizikai, mind pedig a kibertérben, emellett a célzott ransomware támadások harmadik felek ellen is erőteljesen megszaporodtak.

Az amerikai Szövetségi Nyomozó Iroda (FBI) riasztást adott ki annak kapcsán, hogy 2022. január óta legalább 52 USA-beli szervezetet céloztak meg támadók, amelyek kritikus infrastrukturális – beleértve ebbe a kritikus gyártási, energetikai, pénzügyi szolgáltatási, kormányzati és informatikai szektorban működő szervezeteket is – ágazatban működnek.

A támadások a gyaníthatóan orosz eredetű RagnarLocker ransomware csoporthoz köthetők. Az FBI felszólította az áldozatokat, hogy azonnal jelentsék a ransomware támadásokat a helyi területi irodájuknak.

Mint ismeretes, ez a zsarolóvírus (is) ellenőrzi a támadás kezdetén az áldozat lokációját (például Windows API GetLocaleInfoW), és ha a fertőzendő gép helye azerbajdzsáni, örmény, fehérorosz, kazahsztáni, kirgizisztáni, moldvai, tádzsikisztáni, orosz, türkmenisztáni, üzbegisztáni, ukrajnai vagy grúziaiként azonosító, akkor a ransomware fertőzés folyamata automatikusan megszűnik, el sem indul.

Ezt korábban már más ransomwarek esetén is láthattuk, emlékezzünk csak például mondjuk a Cerberre. Ha a korábbi Putyin-Biden egyezségre gondolunk, amely az erőteljesebb orosz fellépést szorgalmazta az ottani ransomware bandákkal szemben, akkor a mai helyzetben ezt sajnos el is lehet felejteni, sőt most lesz csak felfutóban igazán az ESET kutatói szerint.

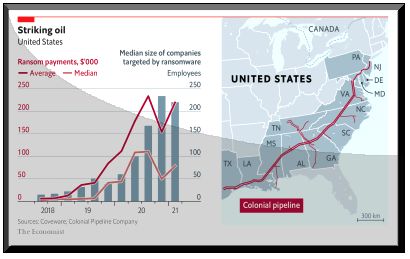

A ransomware támadások technikailag a 2013-as CryptoLocker megjelenése óta rengeteget fejlődtek. Hihetetlen gyorsan képesek végigfutni az elkódolással a fájlokon, például úgy is, hogy csak az első x bájtot kódolják el, azzal is gallyra lehet már vágni a titkosított állományok használatát. Folyamatosan kutatnak shadow copy és egyéb visszaállítást, helyreállítást segítő rendszermentések után, és azokat is megsemmisítik, valamint minden felcsatlakoztatott meghajtón (fizikai, netes, felhős) is végigmennek, és ott is elvégzik a pusztítást.

Nagyjából 2020. óta már az adatok ellopása is megelőzi a rombolást, így ha valamelyik áldozat nem fizet azért, hogy feloldó kulcsot kapjon, mert van neki mentése, akkor majd fizessen váltságdíjat azért, hogy a bizalmas adatok ne landoljanak a publikus neten. És azt látjuk, folyamatosan egyre jelentősebb célpontok kerülnek sorra világszerte.

A szofisztikált működés emellett jó ideje abba az irányba is elindult, hogy optimalizálva a támadási időt, kihagyják a felesleges mappákat a titkosításból, ennek egyértelmű jeleit lehet látni már a RagnarLockerben is.

Kihagyásra kerülnek többek közt a Windows, Windows.old, Mozilla, Mozilla Firefox, Tor browser, Internet Explorer, $Recycle.Bin, Program Data, Google, Opera, Opera Software, stb. mappák. Emellett a Windows működéséhez szükséges állomány kiterjesztések szintén nem kerülnek elkódolásra, például a .db, .sys, .dll, .lnk, .msi, .drv és a futtatható .exe típusú fájlok.

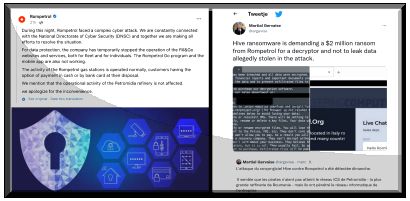

A tavalyi Colonial Pipeline után már egyre több kritikus infrastruktúra ellen jelentkezik támadás más országokban is, például pár napja a romániai Rompetrol szenvedett el egy ilyen incidenst, ahol a weblapjaik mellett a kieső Fill&Go rendszerük leállása miatt a benzinkutak is működésképtelenné váltak.

Az itteni elkövetők a HIVE csoport nevében 2 millió dolláros váltságdíjat követeltek annak fejében, hogy átadják a helyreállításhoz szükséges egyedi dekódoló kulcsot, valamint hogy ne szivárogtassák ki nyilvánosan az innen ellopott bizalmas adatokat a HiveLeaks Tor webhelyén.